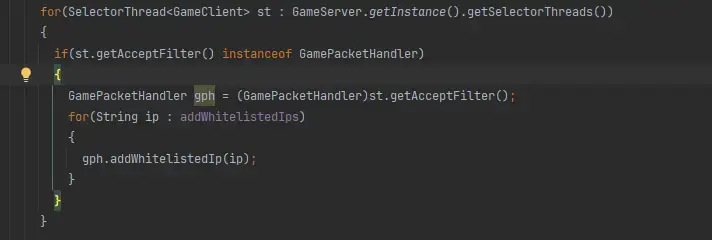

AWS WAF с token-based верификацией, fingerprinting, и presigned URLs в помощьНикто и не будет ее пытаться дудосить, боты просто будут мимикрировать под апдейтер, чтобы попасть в вайтлист

Установить приложение

Как установить приложение на iOS

Посмотрите видео ниже, чтобы узнать, как установить наш сайт в виде веб-приложения на главном экране.

Примечание: Эта функция может быть недоступна в некоторых браузерах.

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нём некорректно.

Вам необходимо обновить браузер или попробовать использовать другой.

Вам необходимо обновить браузер или попробовать использовать другой.

Защита Прячем IP сервера

- Автор темы Neo`

- Дата начала

Дополнительные настройки

Кто ответил?Которая не требует вайтлистовкакая из защит для клиента пропустит такое поведение пакетов с разными IP?

отвечу - ниодна нормальная

есть один костыль который делает это и не нарушает логики, но об этом я уже не распостраняюсь так как решение мое собственноеТакже повторю свой вопрос, как Вы собрались добавлять IP игроков в белый список при загрузке файлов, к примеру, с того же AWS S3 по одноименному протоколу? AWS S3 не имеет события чтения, которое можно было бы обработать забрав оттуда IP клиента:

но как я уже и говорил

"Апдейтер должен быть не зависимым от внешних сервисов(кроме S3), и выполнять только роль проверки файлов в игре и добавлении IP в белый список + запуска исполняемого файла игры."

Помню такую реализацию у Дефо лет так 8 назад, не спасло. Просто заливали канал, по всей видимости об окупаемости атаки речь и была.В том, чтобы подстраиваться под защиту конкретного сервера. В случаи со Scryde там было достаточно не сложно. Если мне память не изменяет, то тогда больше времени ушло на обход Active Anticheat (его защиту от запуска в виртуалке), чем на саму атаку.

Для некоторых серверов в другой MMORPG приходилось возиться гораздо больше, так как там популярно решение с вайтлистами, когда игрок должен зайти в личный кабинет, пройти гугл капчу и нажать кнопочку, после чего его IP заносится в вайтлист и он может зайти на сервер.

По поводу вайт листов идея в целом более чем супер, даже на простом примере как прохождение аутентификации с логина к ГСу - где защитить сам логин в разы проще чем гейм. И опять же о какой уровень атаки речь, есть L3 - брутальное роняние, есть L7 когда могут твой ГС залить банальными Клан крестами где вайт листы совсем не актуальны и тут уже больше речь о пакетном фильтре.

Примерно про такое речь

Может для тебя станет секретом, но если это произойдет - то будет обрыв соединения. Если публичный IP меняется, NAT-сессия сбрасывается, и сервер больше не может отправлять тебе данные, потому что "маршрут назад" теряется.Снимаю шляпу перед Вашим опытом! О динамике я даже и не подумал (а ведь, как вы верно указали, есть ещё и ПГТ за NAT у которых вообще каждая новая TCP сессия может идти с нового пула публичных IP).

Ну тот же OVH скорее всего не даст сейчас (8 лет назад возможно) так сделать. Грубым L3 досом его не "напугать" скорее всего сейчас.Помню такую реализацию у Дефо лет так 8 назад, не спасло. Просто заливали канал

А вот L7, да тут конечно другой разговор, ничего о "линейках" защита OVH точно не знает и не поможет.

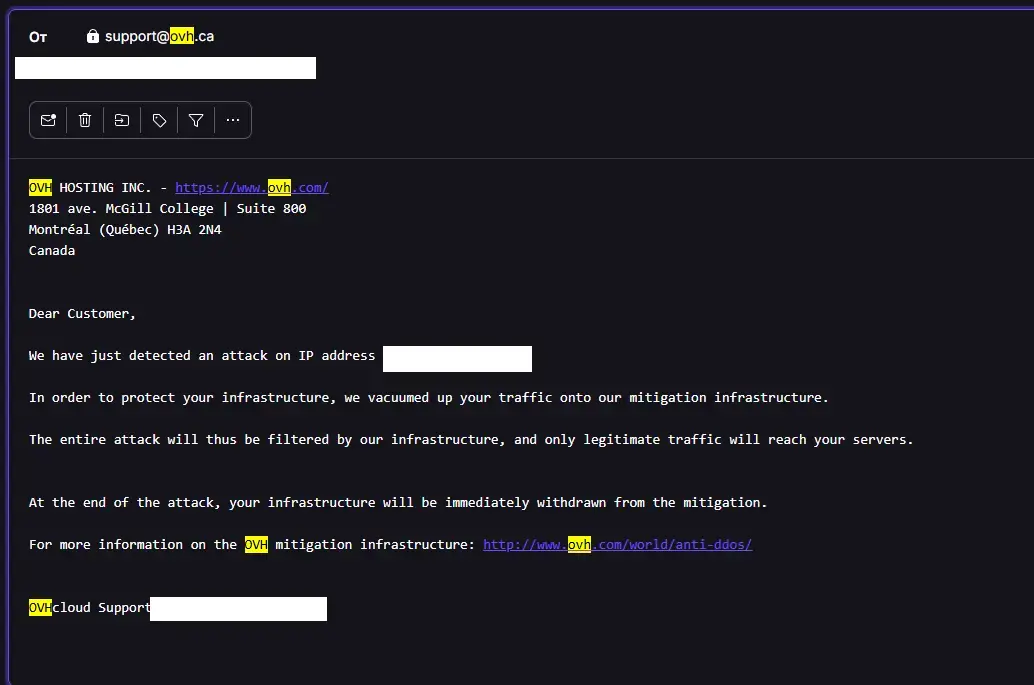

Я на ОВХ хостился, ронял некий человек вообще в слепую L3. Они врубают свою "систему защиты"Ну тот же OVH скорее всего не даст сейчас так сделать. Грубым L3 досом его не "напугать" скорее всего сейчас.

А вот L7, да тут конечно другой разговор, ничего о "линейках" защита OVH точно не знает и не поможет.

То есть OVH врубали свою защиту от L3 ддоса и не помогало? Сервер вообще не был доступен (нельзя было на него зайти по RDP|SSH) ?Я на ОВХ хостился, ронял некий человек вообще в слепую L3. Они врубают свою "систему защиты"

Посмотреть вложение 86901

Только KVMТо OVH врубали свою защиту от L3 ддоса и не помогало? Сервер вообще не был доступен (нельзя было на него зайти по RDP|SSH) ?

Итак, насколько я понял из комментариев опытных людей, на данный момент нет какой-то стандартной практики, которая бы давала хорошие результаты по защите — вы только спорите между собой.

Будьте реалистами и не сравнивайте с Scryde, за которым стоит профессиональная команда.

Большинство серверов едва достигают 200 реальных игроков.

Если бы вы, как эксперты, смогли договориться о практике, которая позволяет защититься от большинства обычных атак, это было бы намного продуктивнее.

По моим минимальным знаниям, серьёзные атаки требуют серьёзных вложений, и для 90% серверов никто не будет тратить такие деньги, чтобы их атаковать.

Будьте реалистами и не сравнивайте с Scryde, за которым стоит профессиональная команда.

Большинство серверов едва достигают 200 реальных игроков.

Если бы вы, как эксперты, смогли договориться о практике, которая позволяет защититься от большинства обычных атак, это было бы намного продуктивнее.

По моим минимальным знаниям, серьёзные атаки требуют серьёзных вложений, и для 90% серверов никто не будет тратить такие деньги, чтобы их атаковать.

Не по теме, но все-таки вопрос актуальный, вы можете вытереть жопу без АИ Ассистента и хотя бы чуток думать головой ?Итак, насколько я понял из комментариев опытных людей, на данный момент нет какой-то стандартной практики, которая бы давала хорошие результаты по защите — вы только спорите между собой.

Будьте реалистами и не сравнивайте с Scryde, за которым стоит профессиональная команда.

Большинство серверов едва достигают 200 реальных игроков.

Если бы вы, как эксперты, смогли договориться о практике, которая позволяет защититься от большинства обычных атак, это было бы намного продуктивнее.

По моим минимальным знаниям, серьёзные атаки требуют серьёзных вложений, и для 90% серверов никто не будет тратить такие деньги, чтобы их атаковать.

Ты же этот текст сгенерил ассистентом, с вами вообще все ок ?

Последнее редактирование:

Мой друг, здесь не все русские, и да — я использую ИИ, чтобы переводить на русский, не более того.Не потеме, но всетаки вопрос актуальный, вы можете вытереть жопу без АИ Ассистента и хотя бы чуток думать головой ?

Ты же этот текст сгенерил ассистентом, с вами вообще все ок ?

Я не просил ИИ формировать мои мысли.

В чём твоя проблема?

Community-allowed languages include not only Russian, but also English. And just as you understood the context, if you don't understand Russian and its idioms?Мой друг, здесь не все русские, и да — я использую ИИ, чтобы переводить на русский, не более того.

Я не просил ИИ формировать мои мысли.

В чём твоя проблема?

Most of people here don't understand English or ignore English speakers and in order to respect everyone I try to translate even it is not convenient for me. I don't really understand why you judge people like that. Anyways, here is the prompt I send to AI:Community-allowed languages include not only Russian, but also English. And just as you understood the context, if you don't understand Russian and its idioms?

Translate to russian: so until now as I understand from experienced people comments there is no standard practice that can give good protection results and you just argue. Be realistic and don't compare to scryde that has professional team behind it. Most servers barely reach 200 real players. If you experts can agree to a practice that most average attacks can be defended it would be more productive and to my minimum knowledge big attacks require money that for 90% of servers none will spend that amount to do it.

It's clear from the topic that if you have a server for 200 people, you're not needed by anyone. only some schoolboy who bought a panel for attacks can bring you down if your server was poorly written. If the project is large, you need to work very hard to repel an attack, and that's already a battle of wits. There are countless variations.Most of people here don't understand English or ignore English speakers and in order to respect everyone I try to translate even it is not convenient for me. I don't really understand why you judge people like that. Anyways, here is the prompt I send to AI:

Translate to russian: so until now as I understand from experienced people comments there is no standard practice that can give good protection results and you just argue. Be realistic and don't compare to scryde that has professional team behind it. Most servers barely reach 200 real players. If you experts can agree to a practice that most average attacks can be defended it would be more productive and to my minimum knowledge big attacks require money that for 90% of servers none will spend that amount to do it.

After reaching how many players you would consider a server becomes a target and it is different for low and high rate servers? I am nearly close to finish my own server that I am customer of yours and I am searching for some decent practices to use to defend my server but this subject becomes headache when I see everyone has different opinions. I am realistic person that the chances my project reaching 400-500 online players are under 10% but again if it has success and got ruined by an attack it will hurt a lot for the time and money spend.It's clear from the topic that if you have a server for 200 people, you're not needed by anyone. only some schoolboy who bought a panel for attacks can bring you down if your server was poorly written. If the project is large, you need to work very hard to repel an attack, and that's already a battle of wits. There are countless variations.

The likelihood of an attack is measured by your finances invested in advertising and the achievement of "popularity". If it exceeds a certain abstract measure, you will be attacked not only with DDoS, but also by checking all available exploits, from website vulnerabilities to your servers weaknesses.After reaching how many players you would consider a server becomes a target and it is different for low and high rate servers? I am nearly close to finish my own server that I am customer of yours and I am searching for some decent practices to use to defend my server but this subject becomes headache when I see everyone has different opinions. I am realistic person that the chances my project reaching 400-500 online players are under 10% but again if it has success and got ruined by an attack it will hurt a lot for the time and money spend.

эх, лет так через 5 всё будет еще хуже))вы можете вытереть жопу без АИ Ассистента

After reaching how many players you would consider a server becomes a target and it is different for low and high rate servers? I am nearly close to finish my own server that I am customer of yours and I am searching for some practices to use to defend my decent server but this subject becomes a headache when I see everyone has different opinions. I am realistic person that the chances of my project reaching 400-500 online players are under 10% but again if it has success and got ruined by an attack it will hurt a lot for the time and money spend.

Unfortunately, depending on the type of community you want to get into, you might become a target of a DDoS attack during your initial launches. It's no secret that there are some fuckers who go from server to server attacking others to gain resources and grow their botnets—even targeting the smallest ones. On top of that, there are administrators who, at the slightest threat of someone launching a similar project, are willing to pay to have you taken down and wiped off the map.

Of course, the more popular you become, the more likely you are to be targeted. But at that point, you'd probably have enough resources to invest in protection or reach certain “agreements.”

To be honest, if you can afford it, securing DDoS protection during your firsts launchs isn't a bad idea at all—especially considering these services aren't too expensive and you risk your own work and time invested, this at least for the first month .

Forgive me Deazer for use GPT

Кто-то мне предлагал такое реализовать, но я подумал что это особо смысла не имеет и создаст сложности игнокам, так же и отправлять запрос с айпи после обновления лаунчером. Но с другой стороны, этот способ все ещё актуален ?В том, чтобы подстраиваться под защиту конкретного сервера. В случаи со Scryde там было достаточно не сложно. Если мне память не изменяет, то тогда больше времени ушло на обход Active Anticheat (его защиту от запуска в виртуалке), чем на саму атаку.

Для некоторых серверов в другой MMORPG приходилось возиться гораздо больше, так как там популярно решение с вайтлистами, когда игрок должен зайти в личный кабинет, пройти гугл капчу и нажать кнопочку, после чего его IP заносится в вайтлист и он может зайти на сервер.