Обратите внимание, что данный пользователь заблокирован! Не совершайте с ним никаких сделок! Перейдите в его профиль, чтобы узнать причину блокировки.

Исследователь Certitude Стефан Прокш

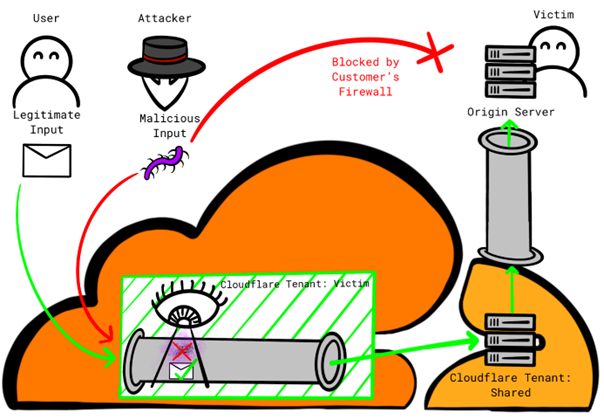

Источником проблемы стала стратегия Cloudflare по использованию общей инфраструктуры, которая принимает соединения от всех арендаторов. В системе обнаружились две уязвимости, влияющие на «запросы из аутентифицированного источника» Cloudflare и «белый список IP-адресов Cloudflare».

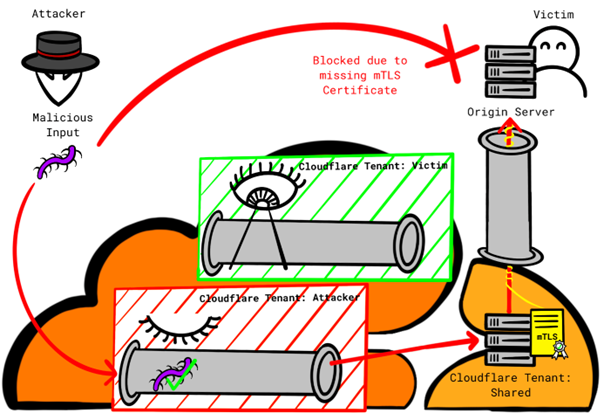

Authenticated Origin Pulls — это функция безопасности, предоставляемая Cloudflare, которая гарантирует, что HTTP-запросы, отправленные на исходный сервер, поступают через Cloudflare, а не от злоумышленника. Клиенты могут загружать свои сертификаты с помощью API или генерировать их через Cloudflare — это метод по умолчанию. После настройки Cloudflare использует сертификат SSL/TLS для аутентификации любых запросов HTTP(s) между обратными прокси-серверами службы и исходным сервером клиента, предотвращая несанкционированные запросы на доступ к веб-сайту.

Однако, как объясняет Прокш, злоумышленники могут обойти эту защиту, поскольку компания использует общий сертификат для всех клиентов вместо сертификата, предназначенного для конкретного арендатора, в результате чего разрешаются все соединения, исходящие из Cloudflare.

«Злоумышленник может настроить собственный домен с помощью Cloudflare и указать запись DNS A на IP-адрес жертвы», — объясняет Прокш. После этого хакеру нужно отключить все функции защиты для личного домена в своём клиенте и организовать атаки через инфраструктуру Cloudflare.

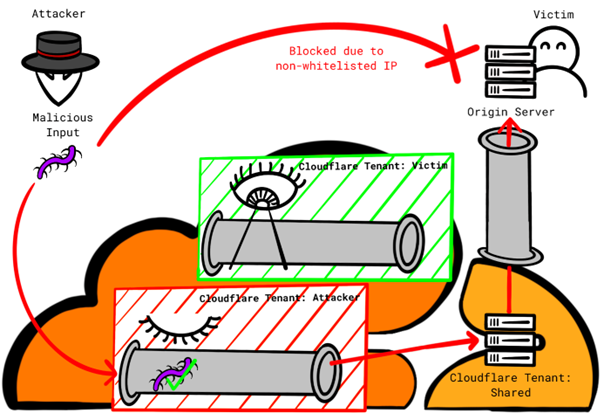

Вторая проблема касается IP-адресов Cloudflare из белого списка. Злоумышленник может воспользоваться ошибкой, настроив домен с Cloudflare и указав address-запись DNS своего домена для связи с IP-адресом сервера жертвы.

Прокш поделился эксплойтом с подробностями конфигурации, чтобы продемонстрировать, насколько легко обойти защиту Cloudflare, воспользовавшись уязвимостями.

Он предлагает следующие меры защиты от атак:

Исследователи сообщили об уязвимостях Cloudflare через HackerOne 16 марта 2023 года, но вопрос был закрыт компанией.

В феврале Cloudflare

Вы не можете просматривать ссылку пожалуйста воспользуйтесь следующими ссылками

Вход или Регистрация

, что брандмауэр Cloudflare и механизм предотвращения DDoS-атак можно обойти с помощью специального процесса атаки, который использует логические недостатки в межклиентском управлении безопасностью. Хакеру достаточно создать бесплатную учётную запись Cloudflare и знать IP-адрес целевого веб-сервера.Источником проблемы стала стратегия Cloudflare по использованию общей инфраструктуры, которая принимает соединения от всех арендаторов. В системе обнаружились две уязвимости, влияющие на «запросы из аутентифицированного источника» Cloudflare и «белый список IP-адресов Cloudflare».

Authenticated Origin Pulls — это функция безопасности, предоставляемая Cloudflare, которая гарантирует, что HTTP-запросы, отправленные на исходный сервер, поступают через Cloudflare, а не от злоумышленника. Клиенты могут загружать свои сертификаты с помощью API или генерировать их через Cloudflare — это метод по умолчанию. После настройки Cloudflare использует сертификат SSL/TLS для аутентификации любых запросов HTTP(s) между обратными прокси-серверами службы и исходным сервером клиента, предотвращая несанкционированные запросы на доступ к веб-сайту.

Однако, как объясняет Прокш, злоумышленники могут обойти эту защиту, поскольку компания использует общий сертификат для всех клиентов вместо сертификата, предназначенного для конкретного арендатора, в результате чего разрешаются все соединения, исходящие из Cloudflare.

«Злоумышленник может настроить собственный домен с помощью Cloudflare и указать запись DNS A на IP-адрес жертвы», — объясняет Прокш. После этого хакеру нужно отключить все функции защиты для личного домена в своём клиенте и организовать атаки через инфраструктуру Cloudflare.

Вторая проблема касается IP-адресов Cloudflare из белого списка. Злоумышленник может воспользоваться ошибкой, настроив домен с Cloudflare и указав address-запись DNS своего домена для связи с IP-адресом сервера жертвы.

Прокш поделился эксплойтом с подробностями конфигурации, чтобы продемонстрировать, насколько легко обойти защиту Cloudflare, воспользовавшись уязвимостями.

Он предлагает следующие меры защиты от атак:

- использовать собственный сертификат для настройки механизма «Authenticated Origin Pulls» вместо общего сертификата Cloudflare;

- использовать Cloudflare Aegis (если доступно), чтобы определить более конкретный диапазон исходящих IP-адресов, выделенный для каждого клиента.

Исследователи сообщили об уязвимостях Cloudflare через HackerOne 16 марта 2023 года, но вопрос был закрыт компанией.

В феврале Cloudflare

Вы не можете просматривать ссылку пожалуйста воспользуйтесь следующими ссылками

Вход или Регистрация

десятки мощных DDoS-атак с пиком на уровне примерно 50-70 млн запросов в секунду (RPS). Среди сайтов-жертв атаки оказались игровые провайдеры, криптовалютные компании, хостинги и облачные платформы. Ботнет, начавший атаку, также находился в облаке.